Introdução

O Open Insurance, ou Sistema de Seguros Aberto, é a possibilidade de consumidores de produtos e serviços de seguros, previdência complementar aberta e capitalização permitirem o compartilhamento de suas informações entre diferentes sociedades autorizadas/credenciadas pela Susep, de forma segura, ágil, precisa e conveniente.

Para entregar esses benefícios ao consumidor, o Open Insurance operacionaliza e padroniza o compartilhamento de dados e serviços por meio de abertura e integração de sistemas, com privacidade e segurança.

Cronograma de Implementação

Cronograma Unificado de Implementação Fases 2 e 3

Notificações

Boletim OPIN 2023

Este material tem como objetivo reunir os principais temas e informações referentes ao projeto. Caso tenha alguma dúvida ou sugestão, ou queira entrar em contato com a nossa equipe, o canal de comunicação oficial é o Service Desk.

- Próximas entregas das participantes

- Informativo sobre novas cadeias intermediárias V4/G4 para certificados ICP-Brasil

- Análise do Comportamento das Requisições dos Endpoints de Fase 1 - Plataforma de Coleta de Métricas

- Release de Correções das APIs de Fase 1 – Backlog de Correções

- Abertura da Certificação no Motor de Conformidade para APIs do Bloco 1

- Workshop de Instruções Técnicas da Plataforma de Coleta de Métricas

- Informativo referente ao produto de “Pessoas”

- Comunicação de release de correções das APIs de Fase 1

- Lançamento RFPs de Segurança da Informação e Prevençãoa Fraudes e DPO (as a service)

- Próximos Workshops de Instrução aos Participantes

- Próximos passos para as participantes

- Advertência para desenvolvimento de aplicações utilizando componente WebView

- Liberação Mock Insurance e Motor de Conformidade

- Cronograma de Implementação das Fases II e III

- Status do plano de correção

- Mailing de Comunicado e Boletins do Open Insurance

- Re-homolgação das APIs de Fase 1

- 2º Workshop de apresentação do Mock Insurance

- Atualização de Materiais de Suporte à Participante

- Plataforma de Coleta de Métricas – PCM

- Próximas entregas Open Insurance (03 e 05 de maio)

- 2º Workshop do Processo de Certificação de Conformidade

- 1º Workshop do Fluxo de Validação em Produção (FVP)

- Melhorias nas APIs

- Próximas entregas Open Insurance

- 1º Workshop para Instruções do Fluxo de Validação em Produção (FVP)

- Aprimoramentos no Mock Insurance

- Disponibilização das APIs do Bloco 06 da Fase 02

- Próximas entregas Open Insurance

- 2º Workshop de Instruções do Processo de Certificação de Conformidade

- Plataforma de Coleta de Métricas

- Liberação da Execução de Testes no Motor de Conformidade

- 1º Workshop de Treinamento da Plataforma Service Desk

- Plataforma de Coleta de Métricas

- 1º Workshop de Treinamento da Plataforma Service Desk

- Cronogramas de Datas Intermediarias Fase 2 e 3

- Atenção! Revogação e reemissão de certificados das Autoridades Certificadoras Serasa Experian, Soluti e CertiSign

- Plataforma de Coleta de Métricas

- Lembrete: Release de melhorias das APIs das Fases 1 e 2

- Próximas entregas Open Insurance

- Mock Insurance

- Cadastro das Participantes como N2 – Service Desk

- Cronograma Fase 2 – Alterações de datas intermediárias – Bloco 6

- Revogação e reemissão de certificados das Acs Sera Experian, soluit e CertiSign

- Plataforma de Coleta de Métricas

- Próximas entregas Open Insurance

- Revogação e reemissão de certificados de cadeia V10

- Plataforma de Coleta de Métricas

- Release de melhorias das APIs das Fases 1 e 2

- Mock Insurance

- Relatório Anual de compartilhamento de dados e serviços

- Próximas entregas Open Insurance (30-jan)

- Workshop de apresentação do Mock Insurance

- Próximas entregas Open Insurance (13/01/2023)

- Certificação FAPI de Receptora

Boletim OPIN 2022

- Próximas entregas Open Insurance

- Dúvidas sobre à Certificação de Receptora

- Próximas entregas Open Insurance

- Orientações do Pedido de Certificação funcional das APIs de Consentimento e Recursos com data limite de 13/01/2023

- Liberação do cadastro das APIs no Diretório Bloco 4

- Recesso de fim de ano: Grupos de Trabalho e Conselho Deliberativo

- Publicação dos Swaggers de Bloco 5 no Portal do Desenvolvedor

- Passo a Passo do Registro da Certificação FAPI no Diretório de Participantes

- Atualização na Cadeia de certificados V10

- Retirada das APIs de Grandes Riscos Natos

- Anonimização de dados para testes das APIs da Fase 2

- Próximas entregas Open Insurance

- Atualizações - Portal do Desenvolvedor

- Recesso de fim de ano: Grupos de Trabalho e Conselho Deliberativo

- Agradecimentos de boas festas

- Agradecemos desde já as providências a serem tomadas.

- Atualização de Grandes Riscos e Dados Embarcados de Auto

- Atualização de APIs no portal do desenvolvedor

- Requisitos de Segurança

- Prorrogação da Implantação de melhorias às APIs da Fase 1

- Orientação sobre os testes estruturais do motor de conformidade Fase 2

- Requisitos de Segurança

- Implantação de melhorias às APIs da Fase 1

- Nova versão das APIs: Dados Cadastrais e Patrimonial Residencial

- Testes estruturais e funcionais da Fase 2

- Lembrete: Implantação de melhorias às APIs da Fase 1 (28/10/2022)

- Diretório: Cadastro de APIs Fase 2 (prazo 01/09/2022) e Nova Interface do Usuário

- Implantação de melhorias às APIs da Fase 1 (prazo de homologação 28/10/2022)

- Certificados de Segurança Padronização e Orientações (prazo estendido)

Comunicados Open Insurance 2023

Confira as últimas atualizações do Open Insurance Brasil.

OPIN Comunica #D23-023 023 – Hotfix - Correção do campo documentationDeliveryDate em 8 APIs de Fase 2

OPIN Comunica #D23-022 022 – Atualização do Portal do desenvolvedor

OPIN Comunica #D23-018 018 – Análise do Comportamento das Requisições dos endpoints de fase 1 – PCM

OPIN Comunica #D23-017 020 – Guia de Experiência do Usuário Completo Fase 2 e 3

OPIN Comunica #D23-016 019 – Workshop sobre o Processo de Certificação de Conformidade da Fase 2

OPIN Comunica #D23-015 017 – Orientações sobre plano de correção e próximos passos

OPIN Comunica #D23-014 016 – Visões da área pública da Plataforma de Métricas

OPIN Comunica #D23-013 015 – Prorrogação – Publicação das APIs Bloco 06 Fase 02

OPIN Comunica #D23-012 014 – Motor de Conformidade - Suspensão dos Testes de Fase 2

OPIN Comunica #D23-011 013 – Guia de Experiência do Usuário Fase 3

OPIN Comunica #D23-010 012 – Disponibilização de APIs no Portal do Desenvolvedor

OPIN Comunica #D23-009 011 – Cadastro de representante N2 no Service Desk

OPIN Comunica #D23-008 009 – Release de Melhorias

OPIN Comunica #D23-007 008 – Disponibilização de APIs – Fase 3

OPIN Comunica #D23-006 007 – Certificação FAPI Receptora

OPIN Comunica #D23-005 006 – Workshop: Plataforma de Métricas

OPIN Comunica #D23-004 004 – Atualização no Diretório de Participantes - Cadastro de APIs

OPIN Comunica #D23-003 003 – Registro de Certificação funcional no diretório de participantes do OPIN

OPIN Comunica #D23-002 002 – Disponbilização do Mock Insurance em Produção

OPIN Comunica #D23-001 001 – Término das certificações: Consentimento e Recursos

Comunicados Open Insurance 2022

OPIN Comunica #D22-052 099 – Cadastro de APIs de Bloco 3 da Fase 2

OPIN Comunica #D22-051 097 – Orientações sobre certificações

OPIN Comunica #D22-050 095 – Atualização método de cadastro de APIs com parâmetros no diretório de participantes

OPIN Comunica #D22-049 094 – Atenção às próximas entregas

OPIN Comunica #D22-048 093 – Ativação da camada de segurança nos endpoints

OPIN Comunica #D22-047 091 – Orientações e prazos para implementação

OPIN Comunica #D22-046 090 – Workshop de Certificação Funcional e Estrutural

OPIN Comunica #D22-045 088 – Lembrete importante de próximas entregas

OPIN Comunica #D22-044 086 – APIs da Fase 2

OPIN Comunica #D22-043 084 – Requisitos de Segurança - orientações para implementação

OPIN Comunica #D22-042 083 – Extensão de prazo final para republicação das APIs – release 1 de melhorias

OPIN Comunica #D22-041 082 – Motor de Conformidade e Inserção de Logomarca no Diretório

OPIN Comunica #D22-040 077 – Disponibilização de novas APIs no Portal do Desenvolvedor - Patrimonial

OPIN Comunica #D22-039 076 – Requisitos de Segurança - orientações para implementação

OPIN Comunica #D22-038 075 – Atualização dos Certificados de Segurança

OPIN Comunica #D22-037 072 – Novo lembrete sobre cadastro das APIs

OPIN Comunica #D22-036 067 – Entregas - Fase II - Proposta de cronograma

OPIN Comunica #D22-035 066 – Certificação FAPI - alinhamento de próximos passos

OPIN Comunica #D22-034 065 – Manuais de orientação certificado BRSEAL e BRCAC

OPIN Comunica #D22-033 064 – Dilação de prazo para a implementação do seguro coletivo para o grupo de ramos Habitacional do Open Insurance Brasil- Posicionamento da Susep

OPIN Comunica #D22-032 058 – Disponibilização das APIs de Dados no Portal do Desenvolvedor – Fase 2

OPIN Comunica #D22-031 057 – 2° Workshop - Plantão de Dúvidas - Certificados ICP Brasil

OPIN Comunica #D22-030 056 – Provisionamento dos custos de certificado (ICP-Brasil) e de certificação (FAPI BR)

OPIN Comunica #D22-029 055 – Cadastro das Participantes como N2 - Service Desk - baixa aderência

OPIN Comunica #D22-028 054 – Service Desk - Novo Campo e Status no Fluxo de Atendimento

OPIN Comunica #D22-027 052 – Obrigatoriedade de inclusão dos dados de seguro coletivo Habitacional

OPIN Comunica #D22-026 050 – Disponibilização da Publicação das APIs da Etapa II e III no ambiente produção

OPIN Comunica #D22-025 049A – Período de Homologação das APIs das Etapas 1.2 e 1.3

OPIN Comunica #D22-024 049 – Esclarecimento de dúvidas sobre a relação da Circular SUSEP 638 e a Estrutura Inicial do Open Insurance

OPIN Comunica #D22-023 048 – Disponibilização da Publicação das APIs da Etapa III no Sandbox

OPIN Comunica #D22-022 047 – Acesso Global dos Usuários N2 no Service Desk

OPIN Comunica #D22-021 046 – Disponibilização do Motor de conformidade - Etapa III

OPIN Comunica #D22-020 045 – Disponibilização de APIs - Etapa III

OPIN Comunica #D22-019 044 – Manuais de utilização das APIs do diretório

OPIN Comunica #D22-018 043 – Disponibilização do Motor de conformidade - Etapa III

OPIN Comunica #D22-017 041 – Manuais de APIs do OPIN - Versão 1.1

OPIN Comunica #D22-016 040 – Disponibilização de APIs - Estapa III

OPIN Comunica #D22-015 039A – A Pesquisa - Formato dos campos LMIs e LMGs

OPIN Comunica #D22-014 038 – Homologação Automática Diretório de Participantes

OPIN Comunica #D22-013 037 – Correção de Erros no Dashboard de Participantes

OPIN Comunica #D22-012 034 – Disponibilização do Motor de Conformidade para a Etapa II

OPIN Comunica #D22-011 032 – Atualização das APIs da Etapa 2 da Fase 1

OPIN Comunica #D22-010 031 – Priorização das alterações do Motor de Conformidade para a Etapa II

OPIN Comunica #D22-009 030 – Liberação do Motor de Conformidade para homologação de APIs

OPIN Comunica #D22-008 028 – Liberação do Ambiente SandBox - Orientações Gerais

OPIN Comunica #D22-007 026 – Publicação das APIs da Etapa 2 da Fase 1

OPIN Comunica #D22-006 022 – Publicação das APIs da Etapa 2 da Fase 1

OPIN Comunica #D22-005 019 – Direcionamento Execução de Testes de Conformidade da API Discovery

OPIN Comunica #D22-004 018 – Direcionamento de Erros Conhecidos para a Homologação das APIs

OPIN Comunica #D22-003 017 – Esclarecimentos sobre Produtos com Coberturas em APIs Distintas

OPIN Comunica #D22-002 016 – Liberação do Motor de Conformidade - Versão v1.03 de Swaggers

OPIN Comunica #D22-001 014 – Publicação da Versão V1.03 de Swaggers

OPIN Comunica #D22-000 008 – Estratégia para Cadastro de APIs - Formulário e Orientações

Comunicados Open Insurance 2021

OPIN Comunica #D21-011 044 – Atualização - Inconsistências Testes de Conformidade

OPIN Comunica #D21-010 043 – Inconsistências Testes de Conformidade

OPIN Comunica #D21-009 042 – Tutorial Testes de Conformidade APIs v2

OPIN Comunica #D21-008 041 – Tutorial Cadastro Contatos Técnicos Diretório

OPIN Comunica #D21-007 040 – Tutorial Testes de Conformidade APIs

OPIN Comunica #D21-006 038A – Concessão de Prazo Complementar para Certificação Funcional das APIs

OPIN Comunica #D21-005 037 – Informações referentes ao problemas tecnicos para liberação do diretorio

OPIN Comunica #D21-004 034 – Tratativas Service Desk

OPIN Comunica #D21-003 032 – Informações Diretório de Participantes e Tutorial de Cadastro

OPIN Comunica #D21-002 031 – Disponibilização de Cadastro via Forms

OPIN Comunica #D21-001 007 – Disponibilização dos Manuais e Swaggers

Manuais para participantes

Nesta sessão encontra-se os principais materiais orientativos para as participantes do Open Insurance

Documentos

Passo a passo para cadastro de Endpoint’s - dados públicos Fase 1

Passo a passo de cadastro no diretório

Passo a passo Cadastro Contatos Técnicos Diretório

Passo a passo testes de confomidade APIs

Orientação de homologação de API

Recomendações Cadastro APIs Diretório

Passo a passo de cadastro no diretório (Ambiente de SandBox)

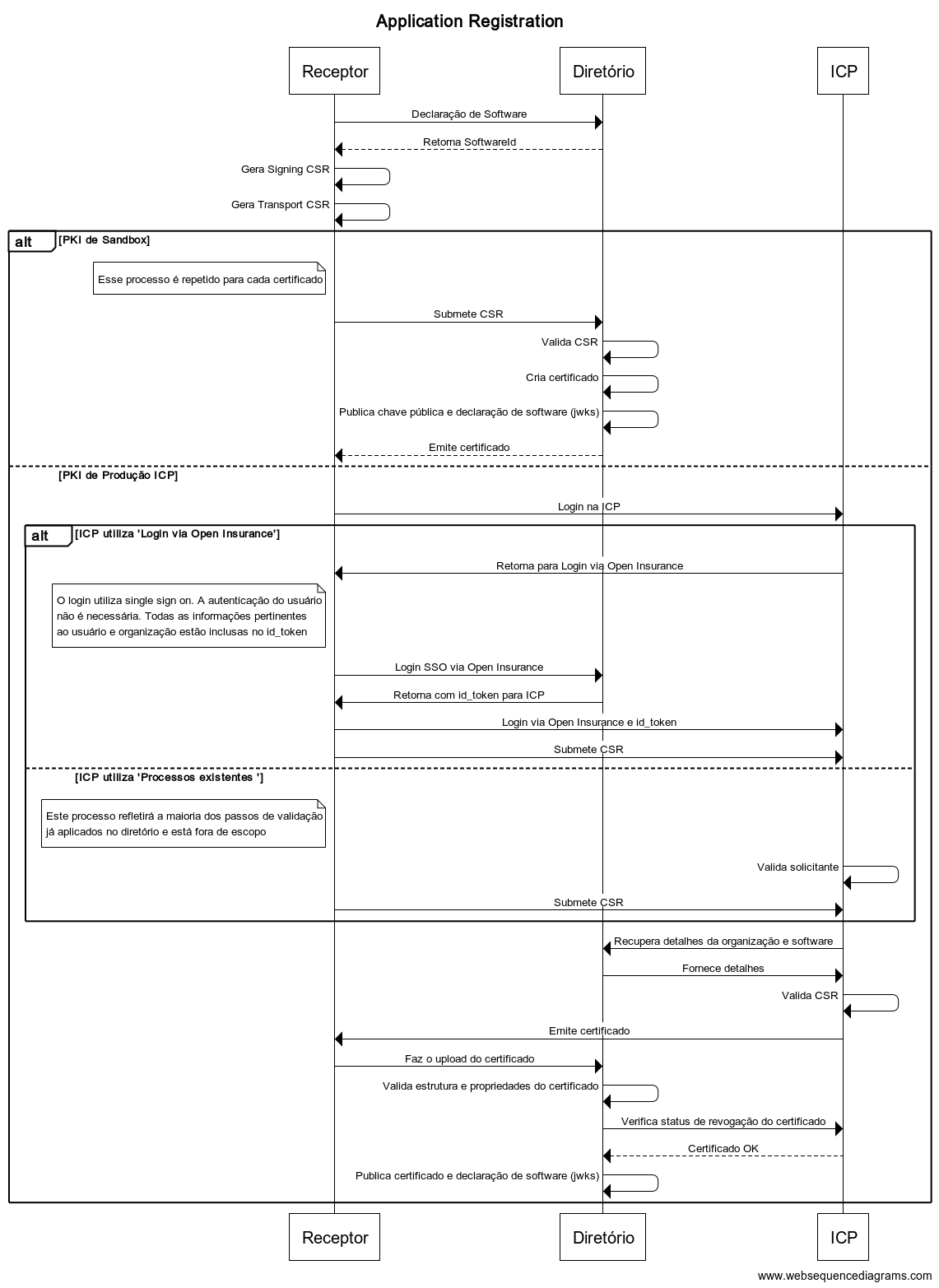

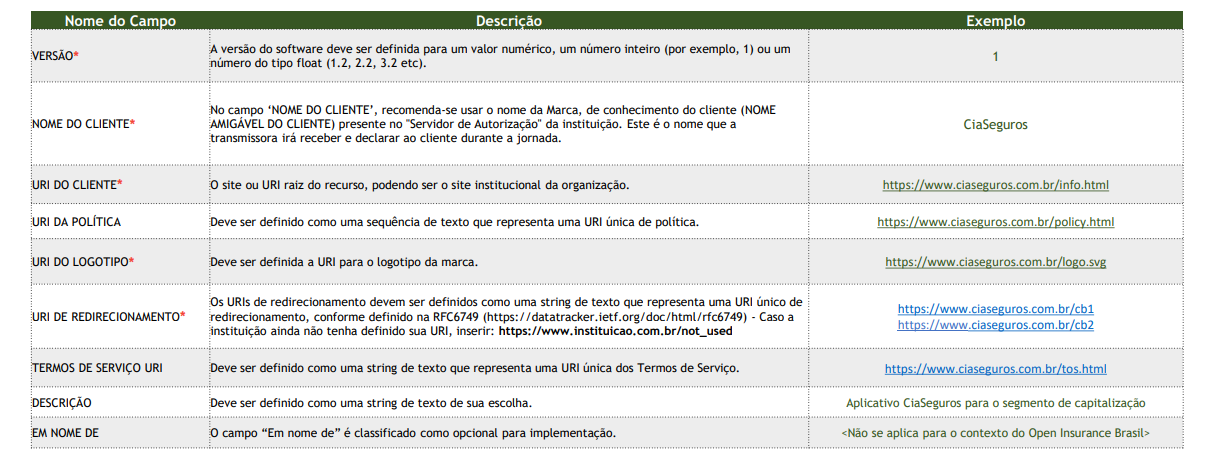

Criando uma Declaração de Software

Gerando o Certificado BRCAC

Gerando o Certificado BRSEAL

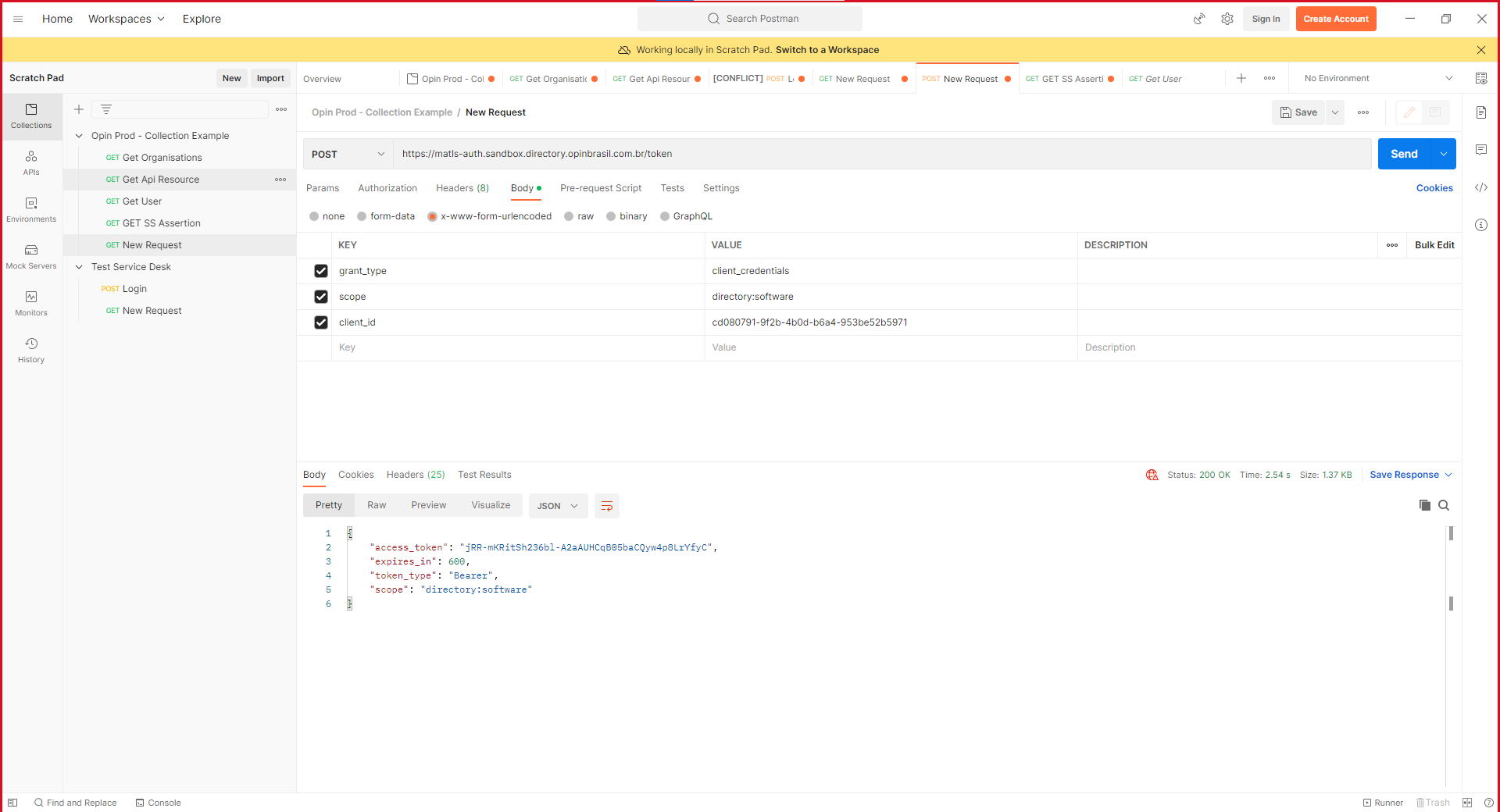

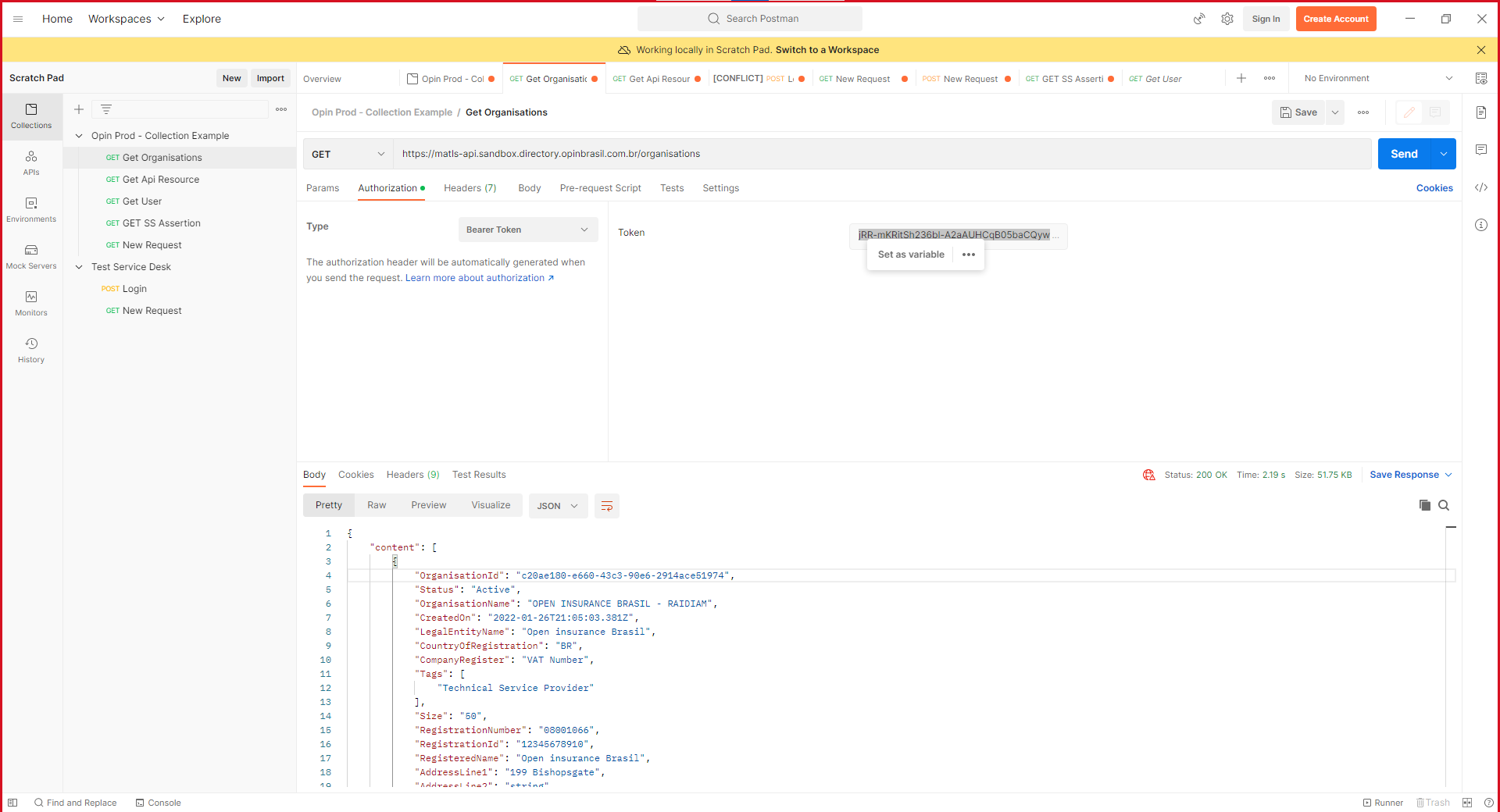

Obtendo um token para acesso as APIs do Diretório

Processo de Segurança

Guia de Experiência do Usuário Completo

Guia para incorporar a Certificação no diretório

Guia para certificação APIs da Fase 2

Relatório Anual de Direcionamento ao Mercado.

Cartilha Orientativa - Fluxo de Validação em Produção.

Passo a passo para cadastro de Endpoint’s

Manual Governança de Acessos - Área Logada - PCM

Certificação de conformidade

O Test Plan da Fase 2 Versão 2 de dados transacionais é uma série de test plans que foram construídos para testar se as implementaçãos de cada instituição estão em linha com a última versão das APIs de dados transacionais da fase 2 do Open Insurance Brasil, e também estão em linha dos requisitos funcionais esperados

Os testes são divididos em duas diferentes classes:

- Testes Estruturais - Testes que validarão a estrutura do JSON structure para as respostas 20X de cada endpoint de dados. Já que a camada de segurança não será testada, o payload não deve ser protegido via MTLS. Haverão um módulo de teste por API dentro do mesmo test plan.

- Teste Funcionais - Testes que validarão o comportamente funcional da API, com um test plan específico para cada API.

Como os testes estão em desenvolvimento contínuo, até que as certificações iniciem podem ser encontrados erros durante as execuções pelas instituições. Estes erros podem ser relacionados a especificações incertas ou porque o teste está executando um comportamento que não está em linha com o definido nas especificacões. Em ambos os casos, as instituições devem abrir um ticket da issue no Service Desk para que o erro possa ser avaliado pelo time de engenharia da Conformance Suite.

Requisitos de amostra de dados

Todos os testes necessitam que as instituições provisionem pelo menos um cliente Pessoa Física ou Pessoa Jurídica com o produto que está sendo testado. O CPF ou par de CPF/CNPJ do cliente testado deve ser provisionado na configuração do teste para que as APIs possam ser acessadas e o payload de resposta possa ser validado no escopo do teste.

Quando dados além dos definidos acima forem necessários, o sumário do teste definirá o que deve ser provisionado para que o teste execute com sucesso. Os seguintes test plans contém módulos que necessitam de amostras de dados:

- Resources API Test 1.1.0 - entre 3 a 25 recursos acessíveis devem ser provisionados para que o usuário passe no teste de paginação que requer o acesso a uma segunda página.

Execução dos test plans

To execute the tests the user will have to follow a three-step process: Para executar os testes, o usuário deve seguir um processo de 4 passos:

- Acessar o Open Insurance Conformance Suite

- Selecionar um Test Plan

- Preencher os campos de configuração

- Executar os módulos de teste

O detalhe de cada passo é definido a seguir:

Acesso a Conformance Suite

The Customer Data tests are available on the Open Insurance Brasil Conformance Suite. To access the conformance suite, the user must have an active account at the Open Insurance Brasil Sandbox Directory.

Os testes de dados transacionais estão disponíveis na Open Insurance Brasil Conformance Suite. Para acessar a Conformance Suite, o usuário deve ter uma conta ativa no Diretório de Sandbox do Open Insurance Brasil.

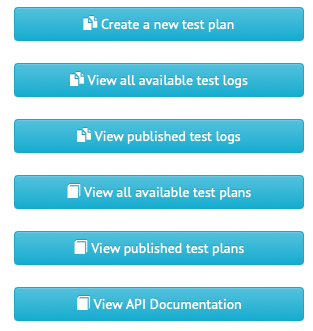

Após o acesso o usuário será direcionado a uma página inicial com 6 botões:

Para executar os testes, o usuário deve clicar no botão "Create a new test plan". O usuário pode também verificar logs de testes ou planos publicados nas outras opções.

Selecionar um Test Plan

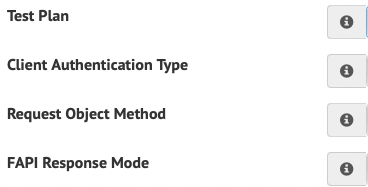

Ao criar um test plan, o usuário deverá prencher as informações pertinentes a execução:

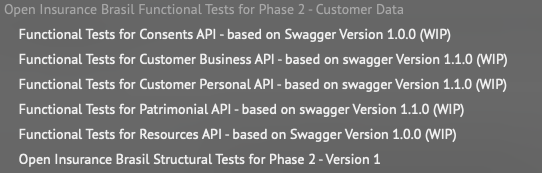

A lista completa de test plans é disponibilizada no menu "Test Plans". Nele o usuário pode selecionar qualquer um dos testes apresentados na lista. Tanto os testes Estruturais quanto os Funcionais estarão disponíveis nesta lista:

Após selecionar um test plan, o usuário também será solicitado a preencher três opções:

Client Authentication Type - Como o cliente se autenticará no servidor para obter o token. FAPI suporta somente

private_key_jwtetls_client_authdos Métodos de Autenticação OAuth 2.0 disponíveisRequest Object Method - Se PAR será ou não utilizado

Preencher os campos de configuração

Dependendo do tipo de teste a ser executado (Funcional ou Estrutural) o usuário será solicitado a providenciar informações adicionais para prosseguir com a execução do teste. As informações são detalhes tanto sobre o cliente que será utilizado pela Conformance Suite, quanto detalhes sobre o servidor que será certificado pelos testes

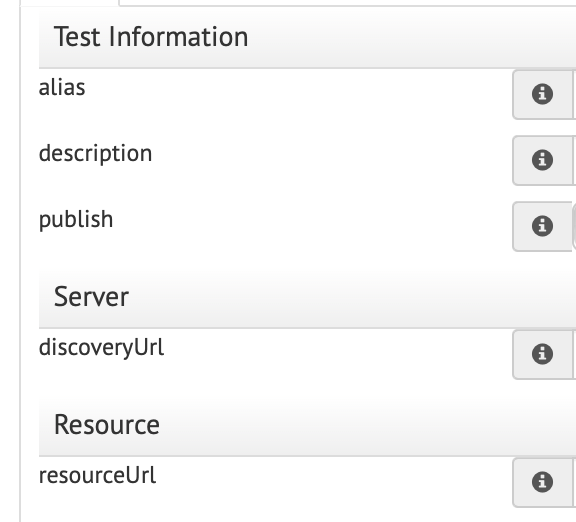

Configuração dos testes estruturais

O usuário deve providenciar as seguintes informações para executar os testes estruturais:

Test Information:

Estes campos são usados para definir informações gerais utilizadas pela Conformance Suite quando executando e salvando os testes.

alias: Este campo será utilizado para criar o redirect_uri que será utilizado ao executar o fluxo de autorização no escopo dos testes. Este é um campo padrão, e não será utilizado nos testes estruturais.

description: Campo de texto livre que será utilizado para identificar este teste posteriormente.

publish: Selecione se os resultados dos testes devem ser publicados ou mantidos privados - Caso sejam publicados será possível que outros usuários acessem seus test plans ao pesquisar por logs de testes públicos.

Server:

discoveryUrl: Providencie a URI de Meta Dados do Authorisation Server, também conhecido como endereço well-known. Esse valor também deve ser registrado no Diretório de Sandbox do Open Insurance Brasil.

Resource:

resourceUrl: Providencie um URL que será utilizado para acessar o endpoint via Regex. É importante notar que o URL providenciado neste campo deve ser o que hospede as payloads que serão validadas no teste estrutural, portanto não deve ser protegido via MTLS. Exemplo: https://www.example.dummypayload.com/open-insurance/consents/v1/

Configuração dos testes funcionais

Os testes funcionais requerem informações adicionais que devem ser preenchidas na configuração do teste. As seções que devem ser preenchidas são:

- Test Information

- Server

- Client

- Resource

- Directory

A descrição de cada campo é detalhada abaixo:

Test Information:

Estes campos são usados para definir informações gerais utilizadas pela Conformance Suite quando executando e salvando os testes.

alias: Este campo será utilizado para criar o redirect_uri que será utilizado ao executar o fluxo de autorização no escopo dos testes.

A redirect_uri terá o seguinte formato: "https://web.conformance.directory.openbankingbrasil.org.br/test/a/alias/callback" no qual alias é o valor definido no campo alias. Certifique-se de que este redirect_uri foi adicionado ao software_statement utilizado no DCR.

description: Campo de texto livre que será utilizado para identificar este teste posteriormente.

publish: Selecione se os resultados dos testes devem ser publicados ou mantidos privados - Caso sejam publicados será possível que outros usuários acessem seus test plans ao pesquisar por logs de testes públicos.

Server Details

Estes campos são relacionados à configuração do servidor e suas URIs, incluindo tanto as URIs do Authorisation Server as URIs do Resource Server.

discoveryUrl: Providencie a URI de Meta Data do Authorisation Server, também conhecida como o endereço well-known. Este campo também deve ser cadastrado no diretório de Sandbox do Open Insurance Brasil.

Client Details:

Estes detalhes são relacionados ao Software Statement que deve ser criado no ambiente de Sandbox do Open Insurance Brasil e que será utilizado pela Conformance Suite para conectar-se ao servidor que será testado. Antes de gerar os certificados e realizar o DCR para gerar o client_id necessário, certifique-se de que o redirect_uri correto e o papel de DADOS foi adicionado ao Software Statement.

jwks: Providencie as chaves de assinatura utilizadas pelo cliente em um formato JWKS. Nós sugerimos utilizar a PKI do Diretório de Sandbox para gerar estas chaves. Para criar uma chave de assinatura (BRSEAL) na PKI do Diretório de Sandbox, refira-se ao guia de geração do certificado BRSEAL

As chaves geradas seguindos as instruções do diretório serão geradas em um formato que não é JSON. Porém os testes necessitam que as chaves estejam no formato JWKS. Há diversas maneiras de realizar a conversão. Dado que esta chave será publicada durante a execução do teste, é possível utilizar um conversor online para obter o JWKS, com o procedimento a seguir:

- Converta o arquivo .key obtido do diretório para RSA com OpenSSL

openssl rsa -in server.key -out server_new.key - Converta a chave RSA para JWK em https://8gwifi.org/jwkconvertfunctions.jsp

- Antes de adicionar a Private Key na Conformance Suite, certifique-se de o objeto "alg": "PS256" foi adicionado ao jwks, e que o campo "kid" está atualizado com o kid correto do diretório, e que o campo "use" tem o valor "sig".

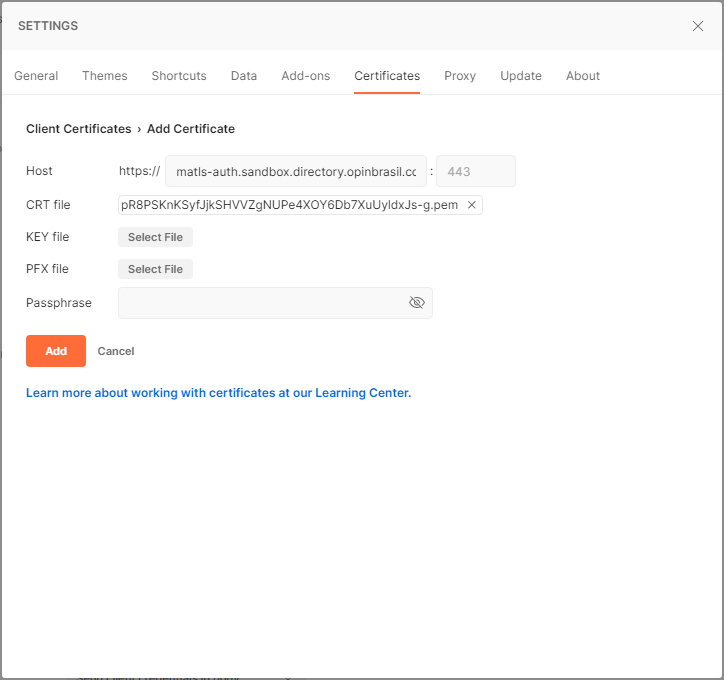

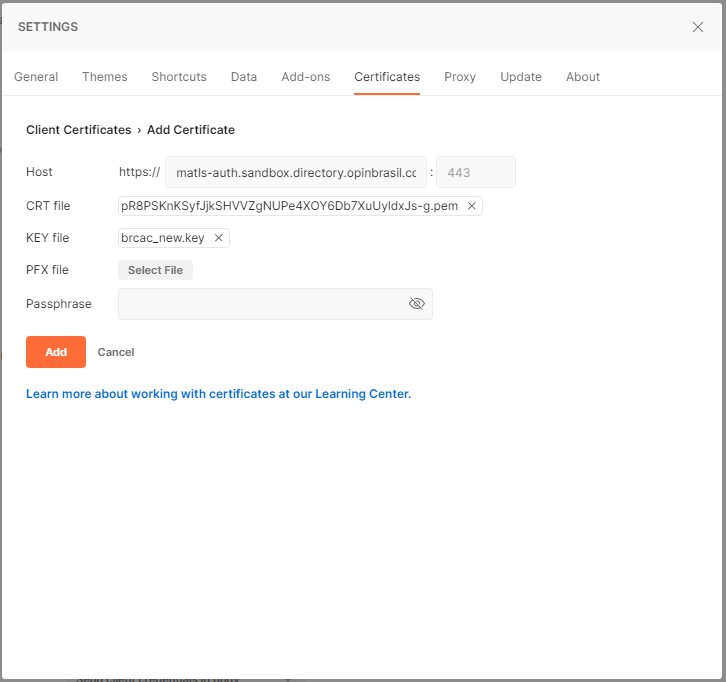

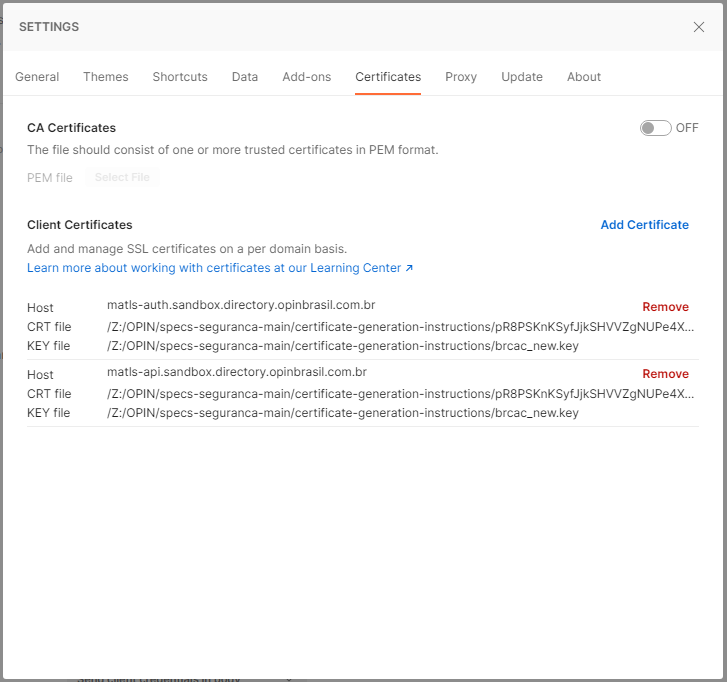

mtls.cert: Providencie o conteúdo do certificado Public Transport (BRCAC) gerado no Diretório de Sandbox em formato PEM. Aqui você pode abrir o arquivo .pem com um editor de texto comum e colar os conteúdos neste campo. Para criar um certificado BRCAC na PKI do Diretório de Sandbox, refira-se ao guia de geração do certificado BRCAC

mtls.key: Providencie o conteúdo da chave pública em formato .PEM. Similar ao campo mtls.cert, porém aqui deve ser providenciado o conteúdo da chave que foi gerada junto ao .csr.

client_id: Neste campo, você deve providenciar o client_id que foi gerado ao realizar um DCR contra o servidor a ser testado com as credenciais preenchidas acima.

Certifique-se de que o Software Statemen utilizado foi registrado com o papel de DADOS.

Resouce

consentUrl: Providencie a URI utilizada para acessar a API de Consent de dados transacionais.

brazilCpf: Providencie o CPF do cliente teste criado para o escopo dos testes. Este CPF será utilizado ao criar o ConsentID em cada um dos planos executados pela Conformance Suite.

brazilCnpj: Caso a instituição deseje testar com um cliente do tipo Pessoa Jurídica, providencie também o CNPJ que será utilizado para criar o Consentimento. Este campo não é obrigatório.

Business or Personal Products: Selecione se a Conformance Suite utilizará as permissões de Customer Personal Permissions (Pessoas Físicas) ou Business Personal Permission (Pessoa Jurídica) ao obter dados do servidor. Caso o campo brazilCnpj seja preenchido, selecione Business Personal Permission.

Directory

Directory ClientID: ID do cliente (Software Statement) no Diretório. Este valor é utilizado para obter o access token, que é utilizado para obter o Software Statement.

Quando todas as configurações estiverem preenchidas, clique em "Create Test Plan":

Executar os módulos de teste

Após a criação dos test plans, você será redirecionado à página de test plan. Para começar a execução dos testes, selecione o módulo de teste a ser executado, e clique em "Run test":

Por favor leia a descrição do teste na caixa de texto azul claro próxima ao topo dos logs da página - essa seção pode conter instruções específicas ao teste; por exemplo, um teste requer que o usuário rejeite o processo de autenticação. Se aplicável, o teste pode pedir que seja aceito (ou negado, ou ignorado) o pedido no dispositivo de autenticação em questão.

Quando o teste for completado, pressione “Continue Plan” para iniciar o próximo teste, ou “Return to Plan” para visualizar seu progresso.

Se você necessitar de suporte, por favor crie um issue no GitLab da Conformance Suite, visitando este link.

Caso seja relacionado a falha de um teste, por favor inclua um link para o log-detail.html relacionado, ou caso esteja utilizando uma instalação local, o arquivo de log baixado.

Lista de Test Plans

26 módulos de testes distintos já foram disponibilizados para a Certificação da Versão das APIs da Fase 2. Estes testes estão separados em seis diferentes test plans, um para cada teste Funcional mais um para os testes Estruturais. Os módulos disponíveis estão listados a seguir:

- Functional tests for Consents API - version 1.0.0

- opin-preflight-check-test

- opin-consent-api-test

- opin-consent-api-status-test

- opin-consent-api-test-negative

- opin-consent-api-test-permission-groups

- opin-consent-api-test-client-limits

- opin-consent-api-status-declined-test

- opin-consent-api-expired-consent-test

- opin-consents-api-delete-test

- opin-consent-inavlid-user-test

- Functional tests for Resources API - version 1.0.0

- opin-resources-api-test

- opin-resources-api-test-404-customer-data

- opin-resources-api-pagination-test

- Functional tests for Customer Personal API - version 1.1.0

- opin-customer-personal-data-api-test

- opin-customer-personal-api-wrong-permissions-test

- Functional tests for Customer Business API - version 1.1.0

- opin-customer-business-data-api-test

- opin-customer-business-api-wrong-permissions-test

- Functional tests for Patrimonial API - version 1.1.0

- opin-patrimonial-api-test

- opin-patrimonial-api-wrong-permissions-test

- opin-patrimonial-resources-api-test

- opin-patrimonial-residencial-api-branch-test

- Structural tests

- opin-consents-api-structural-test

- opin-resources-api-structural-test

- opin-customer-personal-api-structural-test

- opin-customer-business-api-structural-test

- opin-patrimonial-api-structural-test

Workshops

Workshops

Certificação FAPI:

FAPI Transmissora / DCR

- Treinamento de Capacitação da certificação FAPI Transmissora (FAPI OP + DCR) 1º Workshop Processo de Certificação FAPI com OpenID Foundation

- Treinamento de Capacitação da certificação FAPI Transmissora (FAPI OP + DCR) 2º Workshop Processo de Certificação FAPI com Open ID Foundation

FAPI Receptora

- Treinamento de Capacitação da certificação FAPI Receptora (FAPI RP) 3º Workshop Processo de Certificação FAPI com Open ID Foundation

Certificados ICP BRASIL

- Plantão de dúvidas dos certificados: 1º Workshop - Plantão de Dúvidas com as Autoridades Certificadoras - Certificados ICP Brasil

- Treinamento de capacitação das participantes: 2º Workshop - Plantão de Dúvidas - Certificados ICP Brasil

Mock Insurance:

- Treinamento de utilização da Plataforma do Mock Insurance: 1º Workshop de Apresentação do Mock Insurance

- Apresentação dos aprimoramentos, recursos e funcionalidades de utilização da Plataforma: 2º Workshop de Apresentação da Plataforma Mock Insurance

Motor de Conformidade

- Treinamento de capacitação das participantes nos testes estruturais e funcionais: 1º Workshop Processo de Certificação Funcional das APIs Fase 2 com a Raidiam

- Treinamento do Processo de Certificação de Conformidade: 2º Workshop Processo de Certificação de Conformidade

- Treinamento de capacitação das participantes o Processo de certificação das APIs de Fase 2: 3º Workshop de Instruções do Processo de Certificação de Conformidade

Plataforma de Coleta de Métricas:

- Treinamento de utilização da API de Métricas Transacionais: 1º Workshop de Apresentação da Plataforma de Métricas

- Apresentação do funcionamento da PCM e das APIs de Métricas Transacionais e Funil de Consentimento do Open Insurance, overview para dúvidas das participantes. 2º Workshop de Instruções Técnicas da Plataforma de Coleta de Métricas (PCM)

Plataforma Service Desk:

- Treinamento dos Representantes N2 das Participantes na Plataforma Service Desk: 1º Workshop de Treinamento N2 da Plataforma Service Desk

Fluxo de Validação em Produção

- Treinamento do Fluxo de Validação em Produção (FVP): 1º Workshop de Instruções do Fluxo de Validação em Produção (FVP)

Documentos de referência SUSEP

Redirecionamento App To App

O redirecionamento 'App-to-App' permite que o Participante redirecione um usuário do seu aplicativo (em um navegador ou app) para o App do Participante, instalado no dispositivo do usuário. Nesse caso, a receptora é capaz de transmitir detalhes de sua solicitação junto com as preferências do usuário (por exemplo, tipo de produto, one-step authentication, etc) e ligar diretamente o seu usuário à tela ou função de login do aplicativo da transmissora, através de um deep-link. O usuário é então autenticado no aplicativo usando as mesmas credenciais/métodos normalmente usados quando ele acessa diretamente sua conta. Isso não deve envolver nenhuma etapa adicional (como, por exemplo, ser redirecionado primeiro para uma página da web para selecionar qual aplicativo da instituição transmissora usar) e não deve exigir que o usuário forneça qualquer identificador ou outras credenciais diferentes das já exigidas pelo Participante em seu App. Quando o usuário não tem o App da transmissora, eles devem experimentar um fluxo de redirecionamento que também não deve envolver etapas adicionais do que seria o caso quando ele autentica diretamente na transmissora (por exemplo, ser redirecionado para o site mobile da transmissora).

Como funciona o fluxo de redirecionamento

Ao usar um serviço baseado no padrão de APIs Open Isurance Brasil para redirecionamento, o usuário será redirecionado duas vezes:

Da interface instituição receptora para a interface da transmissora (para autenticar e autorizar). O URI do servidor de autorização é especificado por cada transmissora em seu endpoint conhecido.

Na volta da interface da transmissora para a interface da receptora (para completar qualquer operação com a receptora). Este redirecionamento é especificado pela receptora como parte do primeiro redirecionamento.

Implementação de deep links

Uma jornada perfeita para o usuário, que ignora o navegador integrado (por exemplo, Safari) em seu dispositivo mobile, pode ser implementada para qualquer URL, ou seja, ambos: a) para o redirecionamento inicial para o qual a transmissora envia o usuário para os servidores da transmissora, E b) a URL de redirecionamento para o qual a transmissora envia o usuário de volta para a receptora após a autenticação/autorização.

Tanto transmissoras quanto receptoras devem seguir as orientações da Apple e do Google abaixo:

- iOS: Universal Links - Apple Developer (cobre mais de 99% de todos os usuários iOS, que estão no iOS 9 ou superior).

- Android: Handling Android App Links | Android Developers (cobre 65% de todos os usuários do Android, que estão no Android 6.0 ou posterior).

No caso de um usuário não ter o aplicativo instalado em seu dispositivo, ou se ele tiver um sistema operacional mais antigo ou sem suporte (por exemplo, Windows Mobile), esses métodos permitirão que o usuário seja redirecionado para uma página web mobile.

Calendário

Este anexo tem como objetivo detalhar quando a versão das APIs do Open Insurance é alterada, conforme a classificação da modificação.Ele poderá ser acessado clicando aqui..

Major: Versão gerada para mudanças de legislação e atualização de documentações oficiais que só poderão ser lançadas com a anuência da SUSEP, por exemplo, v1.0.0 e v2.0.0;

Minor: Versão gerada quando forem realizadas atualizações que descompatibilizam o mercado, mas que não se tratam de versões major, por exemplo, v1.1.0 e v1.2.0;

Patch : Versão gerada quando há correção de bug ou alteração da documentação que não impacta ou descompatibiliza a API (v1.1.1).

OBS: A instituição deve obrigatoriamente refazer a certificação das APIs no Diretório de Participantes conforme release de uma versão major, minor ou patch.

| Alteração | Versionamento |

|---|---|

| Adição de obrigatoriedade de campo | minor |

| Alteração de pattern que impacta a validação | |

| Retirada de campo | minor |

| Adição de campo | minor |

| Ajuste na grafia do campo | minor |

| Alteraçao do tipo do campo | minor |

| Diminuição de número de caracteres | minor |

| Atualizações de REGEX para início de validação de campos antes não validados | minor |

| Atualização de patterns que não impactam a validação | patch |

| Retirada de obrigatoriedade de campo | patch |

| Aumento no número de caracteres | patch |

| Adição de enum | patch |

| Ajuste na descrição do campo | patch |

| Alteração nos exemplos do campo | patch |

| Atualizações de REGEX que não impactam a validação | patch |

| Alteração de pattern que não impacta a validação | patch |

| Retirada de campo não obrigatório | patch |

| Adição de campo não obrigatório | patch |

| Retirada da obrigatoriedade de um Campo | patch |

Padrões

Estes padrões representam a versão 1.0.0, a qual fornece uma visão alto nível dos padrões.

Observe que, nesta proposta, as palavras-chave DEVEM, NÃO DEVEM, NECESSÁRIAS, RECOMENDADO, PODE e OPCIONAL, devem ser interpretadas conforme descrito na RFC2119.

Princípios

Os seguintes princípios técnicos não exaustivos constituem a base para o desenvolvimento e implementação das APIs para o Open Insurance no Brasil.

Princípio 1: Segurança

A adoção de mecanismos de segurança no design e implementação das APIs do Open Insurance no Brasil deverá considerar os padrões aplicáveis a cada uma de suas fases, visando a proteção e a disponibilidade do ecossistema como um todo, considerando clientes, participantes e os dados específicos compartilhados em cada fase.

Princípio 2: RESTful APIs

A API irá aderir aos conceitos de RESTful API sempre que for possível e sensato.

Princípio 3: Padrões existentes

Os padrões existentes serão adotados sempre que sua aplicação for relevante/apropriada e desde que não violem nenhum dos demais princípios, com foco na experiência do desenvolvedor e do usuário, e ainda, prevendo a extensibilidade, resiliência e a evolução do Open Insurance no Brasil.

Princípio 4: ISO 20022

Os payloads das APIs serão desenvolvidos utilizando como base os elementos e componentes de mensagem ISO 20022, que poderão ser modificados, caso necessário, para deixar o payload mais simples e/ou atender às características locais, tal como implementado em diferentes jurisdições.

Princípio 5: Extensibilidade

Os fluxos das APIs serão estendidos para atender a casos de uso mais complexos em futuros releases, e, portanto, esse princípio será mantido em mente durante o design, e os procedimentos serão detalhados durante a implementação.

Princípio 6: Códigos de Status

A API usará dois códigos de status que atendem a dois propósitos diferentes: (i) o HTTP status code reflete o resultado da chamada da API e (ii) um campo status em alguns resource payloads reflete o status dos resources nos casos de acesso write (p.ex. iniciação de pagamento).

Princípio 7: Identificadores únicos

Um recurso REST deverá ter um identificador exclusivo que possa ser usado para identificar o recurso alvo da API. Este identificador será usado para criar URLs que permitam endereçar recursos específicos, obedecendo aos padrões definidos nesta documentação, no item Formação e estabilidade do ID.

Princípio 8: Categorização dos requisitos de implementação

Quando um requisito estiver sendo implementado por um transmissor e/ou um receptor, uma categorização diferente será aplicada. As funcionalidades, endpoints e campos em cada recurso serão categorizados como 'Obrigatório', 'Condicional' ou 'Opcional'.

Princípio 9: Agnósticas

As APIs serão agnósticas à implementação onde elas poderão ser consumidas independente das tecnologias adotadas no ecossistema, porém com aderência aos princípios contidos nesta documentação.

Princípio 10: Idempotência

As APIs serão definidas como idempotentes para não causar uma experiência ruim ao consumidor ou aumentar os indicadores de risco falso positivo. Trata-se de recurso necessário para garantir que não haja duplicidade em caso de perda de comunicação e não deve se limitar aos verbos HTTP, devendo ser aplicado ao design completo da API.

Versionamento

Os padrões de versionamento das APIs do Open Insurance Brasil estão dispostos na seção Calendário

Estrutura da URI

A estrutura da URI para os endpoints deve ser implementada conforme abaixo:

<host> / open-insurance / <api> / <versão> / <recurso>

Os componentes desta estrutura de URI estão descritos abaixo:

- Host: O host de API da seguradora implementadora é um endereço base definido pela entidade transmissora de dados.

- “open-insurance”: Esta é uma string constante que representa a finalidade desta API.

- API: A API que será consumida (p.ex. channels).

- Versão: O número da versão da API. Na URI a versão deve ser precedida pela letra "v" seguida pelo número da versão a ser consumida (p.ex. v1, v2, v25).

- Recurso: O recurso a ser consumido dentro de uma API. Utilizando como exemplo a API

channels, a mesma possui 5 recursos:- branches

- electronic-channels

- phone-channels

A versão minor será repassada apenas no header do payload de resposta, orientando a instituição receptora sobre quais serão os dados no retorno.

Como exemplo, para realizar o consumo do método electronic-channels da API channels na versão 1, a URI ficaria com a seguinte estrutura:

<host>/open-insurance/channels/v1/electronic-channels

Cabeçalhos HTTP

Cabeçalhos HTTP suportados e suas funções.

Cabeçalho de requisição

| Nome do cabeçalho | Descrição | Obrigatório |

|---|---|---|

| Content-Type | Representa o formato do payload de requisição, por padrão/default definido como application/json;charset UTF-8. Obrigatório para chamadas PUT e POST. Os transmissores poderão implementar tratamento para outros padrões, sendo obrigatório apenas o suporte ao padrão. | Não |

| Accept | Especifica o tipo de resposta. Se especificado, deve ser definido como application/json, a menos que o endpoint explicitamente suporte outro formato.Se for definido um valor não suportado pelo endpoint, será retornado o código HTTP 406. Se não especificado, o padrão será application/json. |

Não |

| Accept-Encoding | Especifica os tipos de encoding(geralmente algoritmo de compressão) que são suportados pelo cliente, com previsão de suporte ao gzip por parte dos transmissores, sendo que o padrão é a transmissão dos dados não compactados e esta orientação aplica-se aos Dados Abertos. | Não |

| If-Modified-Since | Condiciona o resultado da requisição para que o recurso só seja enviado caso tenha sido atualizado após a data fornecida. Utiliza o padrão da RFC 7232, sessão 3.3: If-Modified-Since do protocolo HTTP. | Não |

| x-fapi-auth-date | Data em que o usuário logou pela última vez com o receptor | Condicional |

| x-fapi-customer-ip-address | O endereço IP do usuário se estiver atualmente logado com o receptor | Condicional |

| x-fapi-interaction-id | Um UUID RFC4122 usado como um ID de correlação. Se fornecido, o transmissor deve "reproduzir" esse valor no cabeçalho de resposta | Não |

| Authorization | Cabeçalho HTTP padrão. Permite que as credenciais sejam fornecidas dependendo do tipo de recurso solicitado | Sim |

| x-idempotency-key | Cabeçalho HTTP personalizado. Identificador de solicitação exclusivo para suportar a idempotência | Condicional |

| x-customer-user-agent | Indica o user agent que o usuário utiliza | Condicional |

Cabeçalho de resposta

| Nome do cabeçalho | Descrição | Obrigatório |

|---|---|---|

| Content-Encoding | Cabeçalho que indica o tipo de encoding (geralmente algoritmo de compressão) que foi utilizado para envio da resposta. | Não |

| Content-Type | Representa o formato do payload de resposta. Deverá ser application/json a menos que o endpoint requisitado suporte outro formato e este formato tenha sido solicitado através do cabeçalho Accept no momento da requisição. |

Sim |

| x-v | Cabeçalho que indica a versão implementada da API pela instituição transmissora. Deve ser preenchido de forma completa, por exemplo: x-v : 1.0.2 |

Sim |

| Retry-After | Cabeçalho que indica o tempo (em segundos) que o cliente deverá aguardar para realizar uma nova tentativa de chamada. Este cabeçalho deverá estar presente quando o código HTTP de retorno for 429 Too many requests |

Não |

| Last-Modified | Informa a data e hora em que o recurso foi modificado pela última vez. Utiliza o padrão da RFC 7232, sessão 2.2: Last-Modified do protocolo HTTP. | Não |

| x-fapi-interaction-id | Um UUID RFC4122 usado como um ID de correlação. O transmissor deve usar o mesmo valor recebido na requisição para o cabeçalho de resposta recebido na requisição, caso não tenha sido fornecido, deve se usar um UUID RFC4122 | Não |

| x-rate-limit | Indica o limite de requisições na API no tempo | Condicional |

| x-rate-limit-remaining | Indica o número de requisições restantes | Condicional |

| x-rate-limit-time | Informa o tempo do limite ou tempo para reset desse limite | Condicional |

Códigos de resposta HTTP

Os códigos de resposta HTTP devem ser utilizados conforme tabela mais abaixo. Observação: com a implementação do cadastro por endpoint no diretório de participantes e conforme orientação do regulador, as instituições participantes NÃO DEVEM cadastrar endpoints de produtos ou serviços que não ofertem. Neste caso específico - a consulta em um endpoint não cadastrado - o status code esperado na resposta é o 404 - NOT FOUND.

Códigos

| Situação | Código HTTP | Notas | POST | GET | DELETE |

|---|---|---|---|---|---|

| Consulta concluída com sucesso. | 200 OK. | No caso de POST, retornar 200 apenas quando não acarretar alteração de recurso | Sim | Sim | Não |

| Execução normal. A solicitação foi bem sucedida. | 201 Created. | A operação resulta na criação de um novo recurso. | Sim | Não | Não |

| Operação de exclusão concluída com sucesso. | 204 No Content. | Não | Não | Sim | |

| A resposta não foi modificada desde a última chamada | 304 Not Modified | Não | Sim | Não | |

| A requisição foi malformada, omitindo atributos obrigatórios, seja no payload ou através de atributos na URL. | 400 Bad Request. | A operação solicitada não será realizada. | Sim | Sim | Sim |

| Cabeçalho de autenticação ausente/inválido ou token inválido. | 401 Unauthorized. | A operação foi recusada devido a um problema de autenticação. | Sim | Sim | Sim |

| O token tem escopo incorreto ou uma política de segurança foi violada. | 403 Forbidden. | A operação foi recusada devido a falta de permissão para execução. | Sim | Sim | Sim |

| O recurso solicitado não existe ou não foi implementado. | 404 Not Found. | Sim | Sim | Sim | |

| O consumidor tentou acessar o recurso com um método não suportado. | 405 Method Not Allowed. | Sim | Sim | Sim | |

| A solicitação continha um cabeçalho Accept diferente dos tipos de mídia permitidos ou um conjunto de caracteres diferente de UTF-8. | 406 Not Acceptable. | Sim | Sim | Sim | |

| Indica que o recurso não está mais disponível. | 410 Gone. | Sim | Sim | Sim | |

| A operação foi recusada porque o payload está em um formato não suportado pelo endpoint. | 415 Unsupported Media Type. | Sim | Não | Não | |

| A solicitação foi bem formada, mas não pôde ser processada devido à lógica de negócios específica da solicitação. | 422 Unprocessable Entity. | Se aplicável ao endpoint, espera-se que esse erro resulte em um payload de erro. | Sim | Sim | Não |

| A operação foi recusada, pois muitas solicitações foram feitas dentro de um determinado período ou o limite global de requisições concorrentes foi atingido. | 429 Too Many Requests. | A limitação é um requisito não funcional. O titular dos dados deve incluir o cabeçalho Retry-After na resposta indicando quanto tempo o consumidor deve esperar antes de tentar novamente a operação. |

Sim | Sim | Sim |

| Ocorreu um erro no gateway da API ou no microsserviço. | 500 Internal Server Error. | A operação falhou. | Sim | Sim | Sim |

| O serviço está indisponível no momento. | 503 Service Unavailable. | Sim | Sim | Sim | |

| O servidor não pôde responder em tempo hábil. | 504 Gateway Timeout. | Retornado se ocorreu um tempo limite, mas um reenvio da solicitação original é viável (caso contrário, use 500 Internal Server Error). | Sim | Sim | Sim |

Convenções de payload

Esta seção do padrão descreve as estruturas padrões de requisição e resposta para todos os endpoints das APIs, assim como as convenções de nomenclatura para os atributos.

Estrutura de requisição

{

"data": {

"..."

}

}

Cada requisição deve ser um objeto JSON contendo um objeto data para armazenar os dados primários da requisição.

No mesmo nível do objeto data, poderá existir um objeto meta se assim for especificado pelo endpoint.

O objeto meta é usado para fornecer informações adicionais ao endpoint, como parâmetros de paginação, contagens de paginação ou outros propósitos complementares ao funcionamento da API.

A definição do conteúdo para o objeto data será definida separadamente para cada endpoint.

Estrutura de resposta

{

"data": {

"..."

},

"links":{

"..."

},

"meta": {

"..."

}

}

Cada endpoint retornará um objeto JSON contendo os atributos abaixo:

- Se a resposta for bem-sucedida (200 OK), o objeto JSON irá conter:

- obrigatóriamente um objeto

data - obrigatóriamente um objeto

links - opcionalmente um objeto

meta, se necessário pela definição do endpoint requisitado

- obrigatóriamente um objeto

- Se a resposta for malsucedida (não 200 OK), o objeto JSON poderá conter:

- um objeto

errors(conforme a definição específica do endpoint)

- um objeto

A definição do conteúdo para os objetos data e meta será definida separadamente para cada endpoint.

O objeto links irá conter hypermedia (referências para recursos relacionados) para outros recursos da API requisitada.

O objeto de links sempre irá conter o atributo self que irá apontar para a URI da solicitação atual.

Estrutura de resposta de erros

{

"errors": [

{

"code": "...",

"title": "...",

"detail": "..."

}

],

"meta":{

"..."

}

}

- O objeto

errorsserá um array de zero ou mais objetos. Os atributos deste objeto serão os descritos abaixo:- obrigatoriamente o atributo

codecontendo um código de erro específico do endpoint; - obrigatoriamente o atributo

titlecontendo um título legível por humanos do erro deste erro específico; - obrigatoriamente o atributo

detailcontendo uma descrição legível por humanos deste erro específico; - opcionalmente o objeto

metacontendo dados adicionais sobre o endpoint que seja relevante para o erro.

- obrigatoriamente o atributo

Convenções de nomenclatura de atributos

Caracteres válidos em nomes de atributos

Todos os nomes de objetos e atributos definidos nos objetos JSON de requisição e resposta devem ser nomeados seguindo o padrão camelCase, tendo seu nome composto apenas por letras (a-z, A-Z) e números (0-9).

Qualquer outro caractere não deve ser usado nos nomes dos objetos e atributos, com exceção do caractere - (hífen), que poderá ser utilizado apenas conforme descrito na seção Extensibilidade.

Estilo de nomeação de atributos

Os nomes dos objetos e atributos devem ser nomes significativos e em língua inglesa. Quando houver diferença entre inglês americano e inglês britânico no termo a ser utilizado, deverá ser utilizado o termo em inglês britânico. P.ex. Utilizar o termo Post Code (Reino Unido) ao invés de Zip Code (Estados Unidos).

Arrays devem ser nomeados no plural. Demais atributos deverão ser nomeados no singular.

Convenções de propriedade dos atributos

Tipos de dados dos atributos

Cada atributo deverá estar associado a um tipo de dado. A lista de tipos de dados válidos está definida na seção tipos de dados comuns. Se um tipo de dado personalizado é necessário para um atributo, o mesmo deverá ser classificado como uma string com uma descrição clara de como o valor da propriedade deve ser interpretado.

Atributos Obrigatórios / Opcionais

Os atributos obrigatórios devem estar presentes e ter um valor não nulo, seja em uma requisição ou resposta, para que payload seja considerado válido.

Os atributos condicionais devem ter uma marcação de restrição vinculada a eles na documentação da API (Swagger), no campo 'description'.

Atributos vazios / nulos

Um atributo omitido (ou seja, um atributo que não está presente no payload) será considerado equivalente a um atributo que esteja presente com o valor null.

Uma string vazia (“”) não será considerada equivalente a null.

O valor booleano false não será considerado equivalente a null. Os atributos booleanos opcionais, por definição, possuirão três valores possíveis: verdadeiro (true), falso (false) e indeterminado (null).

Na situação onde o campo a ser informado no payload seja obrigatório e a Instituição, seja consumidora no envio ou transmissora no retorno, não a possuir, deve-se implementar o valor padronizado: “NA” - Não se Aplica, com exceção dos campos declarados como ENUM que deverão ser sempre preenchidos com os valores válidos para o ENUM correspondente.

Convenções de nomenclatura

Todos os nomes devem ser autoexplicativos, sem redundância de termos e sem ambiguidade de entendimento, além de seguir o padrão Lower Camel Case (primeira letra de cada termo maiúscula, com exceção do primeiro termo, que fica todo em minúsculas e sem espaços ou pontuações entre os termos). Ex: “areaCode”.

Os nomes das estruturas (composição de atributos sobre um assunto) que podem ter mais de uma ocorrência devem sempre estar no plural.

Os nomes dos atributos devem:

Sempre estar no singular

Nos casos em que o nome não ficar claro, devem ser incluídos mais termos para esclarecer o entendimento

Para garantir o entendimento e a padronização, nos casos de atributos que tratem dados específicos, sempre devem ser usados termos complementares no fim dos nomes. São esses:

- nomes = Name (p.ex. ownerName)

- datas = Date (p.ex. openingDate)

- horários = Time (p.ex. openingTime)

- quantidades = Quantity (p.ex. eventLimitQuantity)

- textos explicativos = Info* (p.ex. additionalInfo)

*Para textos explicativos de informações complementares, o nome completo do atributo é “additionalInfo”Em atributos que sejam indicadores binários (flags), o nome deve estar formatado como pergunta, com um verbo como primeiro termo. Ex: "hasDeductibleOverTotalCompensation"

Tipos de dados comuns

Propriedades (em construção)

| Tipo | Descrição | Exemplos válidos |

|---|---|---|

| AmountString | - Uma string que representa um valor monetário. - Um número positivo, zero ou negativo. - Sem o símbolo da moeda. - Com pelo menos 1 e no máximo 16 dígitos antes do ponto decimal. - Com no mínimo 2 dígitos (mais dígitos são permitidos, porém não obrigatórios). - Sem formatação adicional. Ex: Separador de milhar. |

"1.37" "54.85" "3456928.98" "-2387.02" |

| Boolean | - Valor booleano padrão. | true false |

| CurrencyString | - Uma string que representa a abreviação da moeda conforme especificação ISO-4217. | "BRL" "USD" "EUR" |

| DateTimeString | - Uma string com data e hora conforme especificação RFC-3339, sempre com a utilização de timezone UTC(UTC time format). | "2020-07-21T08:30:00Z" |

| DurationString | - Uma string que representa um período de duração conforme especificação ISO-8601. | "P23DT23H" "PT2H30M" |

| Enum | - Uma string que representa um domínio de valores - Todos os possíveis valores são definidos. - Os valores devem estar em letras maiúsculas. - Espaços em branco devem ser substituídos por _. - Artigos e preposições devem ser removidos. - Não devem possuir caracteres acentuados. |

"PRIMEIRA_OPCAO" "OUTRA_OPCAO_EXISTENTE" |

| Integer | - Números inteiros. | -1 0 1 |

| RateString | - Uma string que representa um valor percentual, tendo como referência que 100% é igual ao valor 1. - Com pelo menos 1 e no máximo 16 dígitos antes do ponto decimal. - Com no máximo 16 dígitos após o ponto decimal. - Sem formatação adicional. Ex: Separador de milhar. |

"0.01" "0.1" "-0.05" "-0.98365" "0.1023" |

| String | - Padrão de texto UTF-8 sem restrição de conteúdo. | "Uma string qualquer." |

| TimeString | - Uma string que representa a hora conforme especificação RFC-3339,sempre com a utilização de timezone UTC(UTC time format). | "00:39:57Z" |

| URIString | - Uma string que representa URI válida. | "http://www.google.com.br" |

| CountryCode | - Código do pais de acordo com o código “alpha3” do ISO-3166. | "BRA" |

| IbgeCode | - Código IBGE de Município. A Tabela de Códigos de Municípios do IBGE apresenta a lista dos municípios brasileiros associados a um código composto de 7 dígitos, sendo os dois primeiros referentes ao código da Unidade da Federação. | "3550308" |

| DateString | - Uma string com data conforme especificação RFC-3339 | "2014-03-19" |

Paginação

Cada recurso de cada API pode possuir ou não paginação, caso a quantidade de registros retornados justifique a mesma. A paginação estará disponível e deverá funcionar independente se o recurso permite filtros por query ou POST. Isso é, filtros e paginação são aplicados de forma independente.

Parâmetros de Requisição

Exemplo de query com paginação

GET {uri}?page=1&page-size=25

Quando existir paginação para o recurso deverão ser utilizados os parâmetros de query abaixo para a navegação dos resultados:

| Parâmetro | Descrição | Valor Padrão |

|---|---|---|

| page | Número da página que está sendo requisitada (o valor da primeira página é 1). | 1 |

| page-size | Quantidade total de registros por páginas. | 25 |

Atributos de Resposta

Exemplo de paginação - Apenas uma página

A paginação das APIs são feitas no objeto principal da API. Por exemplo na API de branches, conforme exemplo abaixo, os registros a serem paginados são os objetos "branches". O mesmo deve ser seguido para as demais APIs, por exemplo, "products" nas APIs de produtos, "resources" na API de resources etc.

{

"data": {

"brand": {

"name": "EXEMPLO",

"companies": [

{

"name": "SEGURADORA EXEMPLO",

"cnpjNumber": "123456",

"branches": [

{...},

{...},

{...}

]

}

]

}

},

"links": {

"self": "https://api.seguradora.com.br/open-insurance/channels/v1/branches",

},

"meta": {

"totalRecords": 3,

"totalPages": 1

}

}

Exemplo de paginação - Primeira página

{

"data": {

"..."

},

"links": {

"self": "https://api.seguradora.com.br/open-insurance/channels/v1/branches?page=1&page-size=25",

"next": "https://api.seguradora.com.br/open-insurance/channels/v1/branches?page=2&page-size=25",

"last": "https://api.seguradora.com.br/open-insurance/channels/v1/branches?page=10&page-size=25"

},

"meta": {

"totalRecords": 250,

"totalPages": 10

}

}

Exemplo de paginação - Última Página

{

"data": {

"..."

},

"links": {

"self": "https://api.seguradora.com.br/open-insurance/channels/v1/branches?page=10&page-size=25",

"first": "https://api.seguradora.com.br/open-insurance/channels/v1/branches?page=1&page-size=25",

"prev": "https://api.seguradora.com.br/open-insurance/channels/v1/branches?page=9&page-size=25"

},

"meta": {

"totalRecords": 250,

"totalPages": 10

}

Além dos dados requisitados, as respostas paginadas também terão em sua estrutura dois objetos adicionais que incluirão parâmetros para facilitar a navegação das páginas:

Links

Os links devem sempre ser validados de acordo com o pattern publicado no swagger.

Quando preenchidos devem ter a mesma estrutura (schema, host, api, versão e recurso) do que esta sendo paginado.

No objeto links, serão retornadas hypermedia (referências para os recursos relacionados) de paginação conforme parâmetros abaixo:

| Parâmetro | Descrição | Restrição |

|---|---|---|

| first | A URI para requisitar a primeira página. | Obrigatório se a resposta não for a primeira página. |

| last | A URI para requisitar a última página. | Obrigatório se a resposta não for a última página. |

| prev | A URI para requisitar a página anterior. | Obrigatório quando houver página anterior. Não deve ser enviado quando for a primeira página. |

| next | A URI para requisitar a próxima página. | Obrigatório quando houver página posterior. Não deve ser enviado quando for a última página. |

Meta

No objeto meta, serão retornadas informações sobre o total de registros disponíveis

| Parâmetro | Descrição | Restrição |

|---|---|---|

| totalRecords | O número total de registros da requisição. | Este atributo é obrigatório. |

| totalPages | O número total de páginas da requisição. | Este atributo é obrigatório. Se não possuir nenhum registro o valor deve ser 0. |

Regras Adicionais

- O tamanho máximo da página (

page-size) é1000registros para qualquer endpoint (a menos que na API esteja especificado outros valores). - A instituição transmissora/detentora pode definir um tamanho máximo da página (

page-size) inferior ao tamanho máximo permitido pela API, caso entenda necessário diminuir o limite para atender o SLA de resposta. - Caso a instituição transmissora/detentora defina um tamanho máximo de página (

page-size) inferior, se for requisitado uma quantidade de registros maior do que seu limite operacional, e desde que o valor esteja de acordo o tamanho máximo permitido pela API, esta deverá responder entregando os dados e utilizando opage-sizedo seu limite operacional definido. - A instituição transmissora/detentora deve realizar os ajustes de paginação antes de efetivar a consulta:

- Ex: Ao solicitar a segunda pagina

1000registros, para uma instituição que trabalha com max size800, a transmissora deve retornar os itens de801a1600. - Se for requisitado uma quantidade de registros maior que o suportado pela API, o retorno será o código HTTP status code

422Unprocessable Entity, indicando que o servidor entendeu a requisição, mas não é possível processá-la conforme foi solicitado.

Formação e Estabilidade do ID

Dentro desses padrões, a serem melhor especificados a partir da Fase 2 do Open Insurance no Brasil, os IDs de recursos são necessários para atender ao seguinte:

- O ID de um recurso deve ser especificado no endpoint de uma API apenas para obter detalhes do recurso ou para realizar alterações no mesmo.

- Se o ID for especificado nos padrões do Open Insurance, então ele é obrigatório e deverá ser fornecido pela entidade implementadora da API de acordo com o padrão definido.

- Se um ID for especificado, o mesmo deverá ser totalmente desconectado de significados com outras entidades. Por exemplo, um ID não deve ser uma combinação de outros campos ou uma string que possa ter conteúdo sensível que possa ser extraído.

- Os IDs devem ser únicos, e sua padronização será detalhada a partir da Fase 2 do Open Insurance no Brasil, porém sua unicidade pode estar dentro de um contexto. Por exemplo, um ID de apólice deve ser único, porém apenas dentro do contexto de apólice.

- Nos payloads o nome de campo "id" nunca deverá ser utilizado. Cada campo ID deverá ter um nome significativo, dessa forma independentemente de onde o ID for utilizado entre múltiplos endpoints, ele sempre irá se referir ao seu objeto principal. Por exemplo, IDs para apólices deverão ser representados no JSON como "policyId".

Princípios para a formação de IDs (identificadores) de recursos nas APIs

- O ID DEVE ser uma string com limitação de 100 caracteres - limite que poderá ser revisitado em caso de necessidade apresentada por quaisquer dos participantes do Open Insurance Brasil e - aderente aos padrões apresentados na seção 2.1 da RFC 2141;

- Uma vez que será trafegado nas chamadas de interface, o ID NÃO DEVE conter dados classificados como PII - Personally identifiable information (Informação Pessoalmente Identificável) ou Informação de Identificação Pessoal;

- DEVE ser garantida a unicidade do ID dentro do contexto da API assim como a estabilidade do mesmo, sendo a estabilidade condicionada à manutenção das características de identificação natural do recurso em questão. A alteração das características de identificação natural implica na geração de um novo identificador associado ao recurso;

- A utilização de meios técnicos razoáveis e disponíveis para a formação do ID é de livre implementação por parte da instituição transmissora dos dados, de forma que apenas a aderência aos princípios elencados nesta documentação é mandatória.

Extensibilidade

Os padrões do Open Insurance podem não cobrir todas as possibilidades de objetos retornados ou APIs que os participantes desejam expor. Os participantes podem ter o desejo de realizar inovações sobre os padrões definidos oferecendo mais dados afim de atender demandas específicas de mercado. É nossa intenção que os padrões definidos não apenas permitam estas extensões como também sirvam como base para futuras alterações na própria definição dos padrões.

No entanto, é importante que um participante que esteja querendo estender as APIs não impeça um consumidor que foi projetado para consumir apenas o endpoint padrão funcione corretamente.

Para atender tanto as demandas de quem deseja estender as APIs (participantes) quanto as demandas de quem irá realizar o consumo (consumidor das APIs), foram definidos os critérios abaixo.

É possível estender os padrões nos seguintes aspectos:

- O participante pode oferecer uma API completamente nova que não está coberta nos padrões definidos

- O participante pode oferecer novos endpoints em uma API que já foi definida no padrão

- O participante pode oferecer campos de entrada e retorno opcionais para um endpoint que já foi definido no padrão

ID dos participantes

Cada participantes terá um ID que representa a sua instituição. Os participantes da atual versão estão listados abaixo:

- ALLI - ALLIANZ SEGUROS S.A.

- AUST - AUSTRAL SEGURADORA S.A.

- BRAS - BRADESCO SEGUROS S.A.

- BRCA - BRASILCAP CAPITALIZAÇÃO S.A.

- BRPR - BRASILPREV SEGUROS E PREVIDÊNCIA S.A.

- BRSE - BRASILSEG COMPANHIA DE SEGUROS

- BTGS - BTG PACTUAL SEGUROS S.A.

- CAIS - CAIXA SEGURADORA S.A.

- CAIV - CAIXA VIDA E PREVIDÊNCIA S.A.

- CARD - CARDIF DO BRASIL VIDA E PREVIDÊNCIA S.A.

- CHUB - CHUBB SEGUROS BRASIL S.A.

- EULE - EULER HERMES SEGUROS S.A.

- HDIG - HDI GLOBAL SEGUROS S.A

- HDIS - HDI SEGUROS S.A.

- ICAT - ICATU SEGUROS S.A

- ITAS - ITAU SEGUROS S.A.

- LIBE - LIBERTY SEGUROS S.A.

- MAPF - MAPFRE SEGUROS GERAIS S.A.

- PORT - PORTO SEGURO COMPANHIA DE SEGUROS GERAIS

- PRUD - PRUDENTIAL DO BRASIL SEGUROS DE VIDA S.A

- SAFR - SAFRA SEGUROS GERAIS S.A.

- STDA - SANTANDER AUTO S.A.

- STDC - SANTANDER CAPITALIZAÇÃO S.A.

- SOMP - SOMPO SEGUROS S.A.

- SULA - SUL AMÉRICA SEGUROS DE PESSOAS E PREVIDÊNCIA S.A.

- TOKI - TOKIO MARINE SEGURADORA S.A.

- TOOS - TOO SEGUROS S.A.

- XPVP - XP VIDA E PREVIDÊNCIA S.A.

- XS3S - XS3 SEGUROS S.A.

- XS4C - XS4 CAPITALIZAÇÃO S.A.

- ZURB - ZURICH BRASIL COMPANHIA DE SEGUROS

- ZURS - ZURICH SANTANDER BRASIL SEGUROS S.A.

Participantes que desejam estender os padrões devem adicionar seu prefixo para identificar todas as extensões. Campos adicionais no retorno de endpoints existentes ou em novos endpoints devem usar o prefixo do participante. O prefixo deve ser no formato exposto ao lado (4 letras) e não devem haver prefixos duplicados entre os participantes.

Nesta documentação, quando tivermos que nos referir ao prefixo do participante, o termo <PID> será utilizado.

Novas APIs

Quando a extensão for a criação de uma nova API, o participante deve adicionar seu prefixo a URI antes do nome da nova API, conforme exemplo abaixo.

Por exemplo, uma API definida pelo padrão seguirá o seguinte formato:

<host> / open-insurance / <api> / <versão> / <recurso>

Uma API estendida por um participante deverá estar no formato abaixo:

<host> / open-insurance / <PID> / <api> / <versão> / <recurso>

Para os endpoints definidos dentro da estrutura acima, os atributos dos payloads não precisam conter o prefixo do participante, pois entende-se que todos os recursos da API estendida não conflitam de nenhum modo com as definidas pelo padrão.

Novos endpoints em APIs existentes

Quando o participante desejar adicionar um novo endpoint em uma API já especificada no padrão, o participante deve incluir seu <PID> como prefixo do recurso que será implementado.

Por exemplo, assumindo a existência do endpoint abaixo para consulta dos sinistros de um seguro de automóvel:

<host>/open-insurance/insurance-auto/v1/{policyId}/claim

Se o participante deseja adicionar um novo endpoint que resume os sinistros por um período, então este endpoint poderia ser definido como:

<host>/open-insurance/insurance-auto/v1/{policyId}/<PID>-claims-movement

Campos de retorno adicionais em um endpoint existente

Quando o participante desejar adicionar um novo campo ao payload de resposta, o atributo deverá receber o prefixo do participante seguido por um hífen <PID>-.

Se um objeto estiver sendo adicionado ao payload de resposta, apenas o nome do objeto precisa receber o prefixo. Qualquer atributo dentro do novo objeto pode ser nomeado normalmente.

Parâmetros query adicionais

Quando for adicionado um novo parâmetro de query a um endpoint existente, o novo parâmetro deve ter o prefixo <PID>-, evitando assim colisões com parâmetros já existentes.

Filtro de Dados

Opcionalmente, a entidade transmissora de dados poderá realizar filtro de dados através de query de entrada, baseado em campos que julgue relevante para a melhor experiência do cliente.

A informação de quais possibilidades estarão disponíveis (query parameter) deverá constar em documentação adicional disponibilizada pela entidade transmissora.

Extensão do versionamento

Como descrito na seção calendário, o versionamento existe apenas no nível das APIs e não no nível dos endpoints, no entanto caso seja necessário realizar versionamento de um endpoint customizado, o participante poderá utilizar o header x-<PID>-v para que o consumidor possa especificar qual versão do endpoint está requisitando.

Requisitos Não Funcionais

Este material tem como principal objetivo apresentar ao usuário quais são os requisitos não funcionais presentes no OPIN (Open Insurance). Assim as sociedades participantes devem observar tais pontos na implementação das APIs relacionadas ao OPIN.

Limites de tráfego

As APIs deverão suportar, no mínimo:

I - 300 requisições por segundo globalmente, ou seja, independente do endereço IP (Internet Protocol) do qual provêm as requisições;

II - 500 requisições por minuto originadas de um mesmo endereço IP.

As requisições que excederem os limites poderão ser enfileiradas ou recusadas, caso em que deverão ser respondidas com o código de status HTTP 429 (Too Many Requests). Por fim, as requisições que ultrapassarem os limites deverão ser desprezadas no cálculo do tempo de resposta das implementações das APIs.

Desempenho

Deverá ser medido o tempo de resposta de cada requisição, ou seja, o tempo transcorrido entre o recebimento de uma requisição que não ultrapassa os limites de tráfego e o momento em que a requisição é completamente respondida. Adicionalmente, esta medição deverá ser feita de maneira que os tempos medidos sejam os mais próximos possíveis dos tempos de resposta experimentados por quem fez a requisição. Neste contexto, as APIs deverão manter o percentil 95 do tempo de resposta em no máximo:

I - 1000ms, caso sejam classificadas como APIs de alta prioridade;

II - 1500ms, caso sejam classificadas como APIs de média prioridade;

III - 4000ms, caso sejam APIs administrativas.

Por exemplo, em um dia que uma API da alta prioridade receba 10.000 requisições, o tempo de resposta de pelo menos 9.500 requisições deve ser inferior a 1.000ms.

Disponibilidade

As APIs “Produtos e Serviços”, “Canais de Atendimento” e “Situação do Ambiente” deverão satisfazer requisitos mínimos de disponibilidade. Cada um de seus endpoints deverá estar disponível:

I - 85% do tempo a cada 24 horas;

II - 95% do tempo a cada 1 mês;

III - 99,5% do tempo a cada 3 meses.

Há perspectiva de elevação dos requisitos mínimos de disponibilidade das APIs destinadas ao compartilhamento de outros dados e serviços do escopo do Open Insurance, conforme necessidade futura. O Portal do Open Insurance deverá conter uma especificação detalhada de como a disponibilidade de cada endpoint será calculada.

Link para a última versão do manual de APIs

Manual de APIs do Open Insurance

Segurança

Introdução - Segurança

Esta seção tem como finalidade auxiliar na auto avaliação aos cumprimentos dos requisitos de segurança da informação relacionados a autorização e autenticação de APIs e End-Users, emissão de certificados digitais e requisitos para o onboarding no Diretório de participantes para as Instituições participantes do Open Insurance.

As instituições participantes do Open Insurance possuem a obrigação de acompanhar a edição e a revogação de eventuais normas com impacto no tema de forma a estar permanentemente em dia com as determinações legais. Compõem, de forma não exaustiva, o rol de atos normativos cuja observância é essencial pelas instituições participantes do Open Insurance:

| Normativa |

|---|

| Resolução CNSP nº 415, de 2021 |

| Circular Susep nº 635, de 2021 |

| Circular Susep nº 638, de 2021 |

| Lei Geral de Proteção de Dados (LGPD – Lei nº 13.709, de 2018) |

Estas especificações baseiam-se, referenciam, e complementam, quando aplicável, os seguintes documentos:

| Referência |

|---|

| BCP 195/RFC 7525 |

| Owasp API Top 10 |

| Sans Top 25 Software Errors |

| CWE Top 25 Software Weaknesses |

| NIST 800-88 |

| DOD 5220.22-M |

| ICP Brasil - Manual de Condutas Técnicas 7 - Volume I |

Além desse guia, foi elaborado um checklist para auxiliar os participantes do Open Insurance a alcançar um nível adequado de Segurança da Informação, esse checklist pode ser baixado em formato Excel a seguir:

Download Autoavaliação dos requisitos de SI - 1.0.xlsx

Visão geral

As APIs de Open Insurance estão dividas em dois escopos:

- open-data

- customer-data

Segue, a continuação, um overview das camadas de segurança básicas para atender os contextos Open-data:

| Camada | Descrição | Explicação |

|---|---|---|

| Física | Firewall | Equipamentos e produtos como filtros, proxys e firewalls direcionados ao controle e segurança da rede física. |

| Transporte | HTTP - TLS 1.2 | Protocolo de criptografia que fornece segurança na comunicação sobre a rede física. |

| Gestão | API Gateway / Manager | Gateway e Manager para gerenciar a publicação da API com controles de throttling, quotas e outros. |

Manual de Segurança

A documentação que detalha os controles técnicos de segurança que serão implementados na arquitetura do Open Insurance junto do conjunto padronizado de regras e requisitos para formação do framework de confiança para acesso de recursos protegidos pode ser acessado aqui

Diretrizes Técnicas de Certificação

Para a entrada segura e assertiva no Ecossistema do Open Insurance Brasil, a Estrutura Inicial disponibilizou um conjunto de ferramentas e infraestrutura para suportar o processo de testes e homologação dos produtos e serviços desenvolvidos pelas Instituições Participantes. Foram disponibilizados ambientes que habilitam ao participante:

Realizar testes da camada de segurança de suas aplicações e posterior certificação dessas aplicações, utilizando a estrutura criada e mantida pela Open ID Foundation (“Motor de Conformidade de Segurança”);

Submeter, ainda em tempo de desenvolvimento, suas implementações das APIs do Open Insurance a testes automatizados funcionais (“Motor de Conformidade Funcional”).

Lembramos que uma implementação de versão de API do Open Insurance só poderá ser registrada no ambiente produtivo do Diretório caso tenha sido certificada nos testes de segurança e funcionais.

Todos os detalhes para a execução dos testes e obtenção dos certificados podem ser encontrados no material de orientações do Processo de Segurança. Estes materiais estão em processo contínuo de atualização, podendo sofrer alterações. Qualquer dúvida em relação ao processo, fique à vontade para a submissão de tickets através do Service Desk .

Materiais complementares

- Certificação de segurança, OP

- Documentação: https://openid.net/certification/op_submission

- Termos: https://openid.net/certification/instructions/#:~:text=OpenID%20Certification%20Terms%20and%20Conditions

- Solicitação: https://openid.atlassian.net/servicedesk/customer/portal/3/group/3/create/10016

- Abertura de chamados: https://gitlab.com/openid/conformance-suite/-/issues

- Certificação de segurança, RP

- Documentação: https://openid.net/certification/connect_rp_submission/

- Termos: https://openid.net/certification/instructions/#:~:text=OpenID%20Certification%20Terms%20and%20Conditions

- Solicitação: https://openid.atlassian.net/servicedesk/customer/portal/3/group/3/create/10016

- Abertura de chamados: https://gitlab.com/openid/conformance-suite/-/issues

Workshops

1º Workshop Processo de Certificação FAPI com OpenID Foundation (28/07/2022)

2º Workshop Processo de Certificação FAPI com Open ID Foundation (18/11/2022)

3º Workshop Processo de Certificação FAPI com Open ID Foundation (09/01/2023)

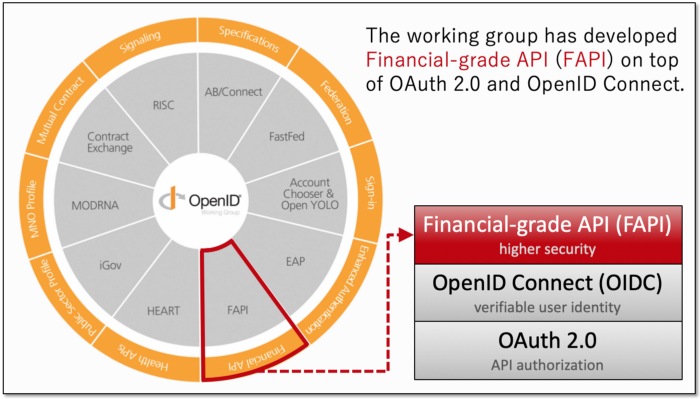

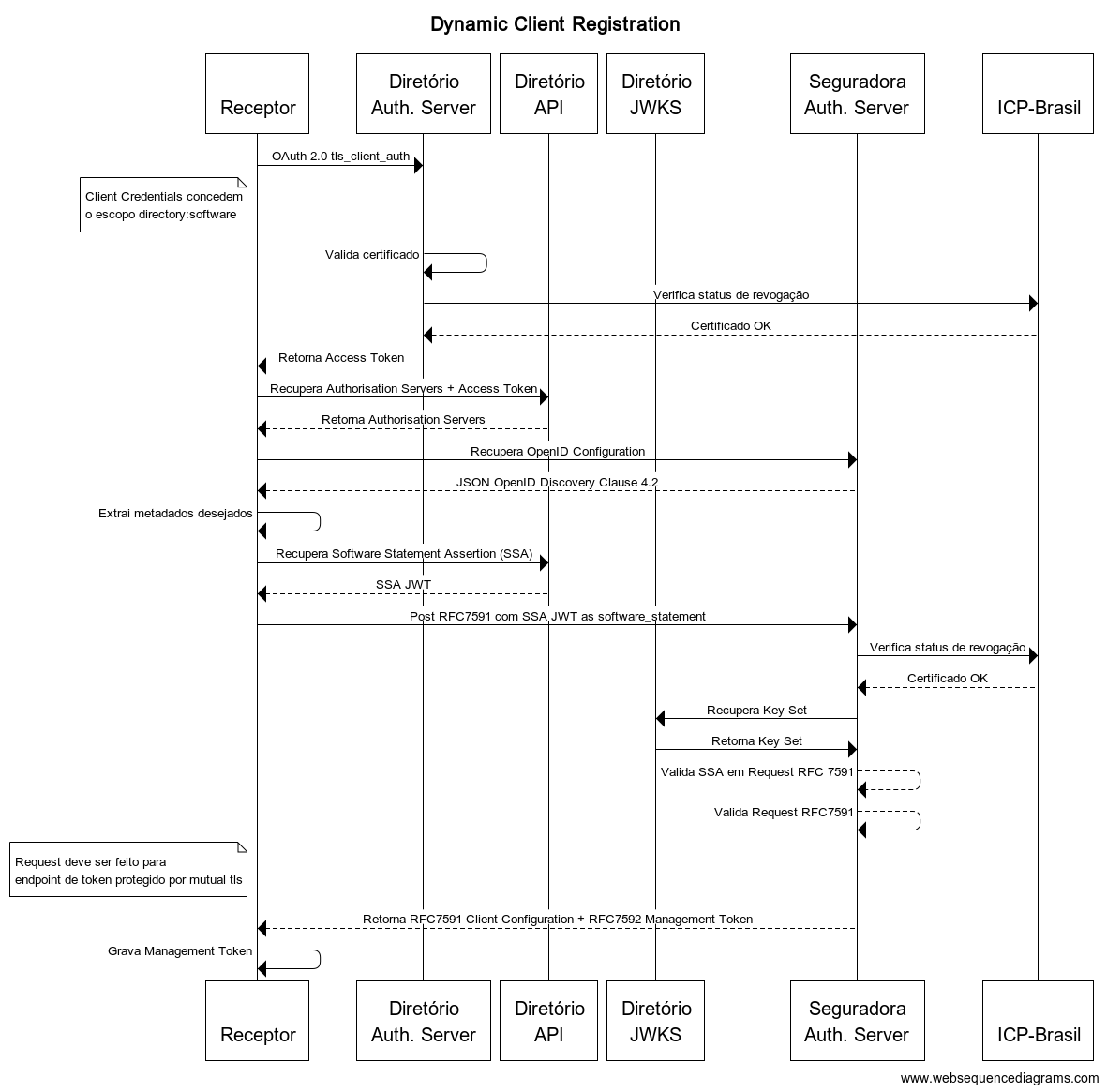

Visão Geral do Ecossistema

Em sua essência, o Open Finance Brasil é um ecossistema de compartilhamento de dados onde os clientes de bancos e outras instituições financeiras desejam compartilhar suas informações de conta ou dar permissão para que os pagamentos sejam executados em seu nome com serviços de terceiros e o Open Insurance Brasil utiliza os padrões de segurança do Open Finance Brasil.

Há uma série de funções necessárias para vincular qualquer sistema de identificação, autenticação e autorização, independentemente do setor. Todas essas funções são necessárias, mas várias funções podem ser desempenhadas por cada participante. Em geral, o usuário final (“Subject”), está dando a um sistema (“Client”) uma autorização (“Access Token”) para acessar um recurso protegido mantido pelo provedor (“Resource Server”). Isso exige que o Subject e o Client sejam identificados e autenticados e que a autorização seja confirmada.

As regras exatas e os requisitos legais para cada função em um setor específico formam um framework de confiança ("Trust Framework"). Cada ecossistema requer um conjunto padronizado de regras e requisitos legais que abrangem todas as funções e obrigações das interações acima. A combinação de quem fornece qual(is) função(ões), os níveis aos quais eles devem desempenhar essas funções e os padrões pelos quais essas operações devem ser definidas por um framework de confiança específico do setor.

Diferentes frameworks de confiança terão diferentes opções de implementação, mas um framework de confiança comum é um pré-requisito para transformar um ‘setor’ em um ‘ecossistema’. Um framework de confiança comum reduz significativamente a complexidade e custos, aumenta a escalabilidade e a interoperabilidade dentro do setor, bem como abre opções para o tipo de padronização intersetorial que o Open Insurance Brasil está buscando.